Wat zijn software lekken?

We spreken van software lekken vanuit de invalshoek van de beveiliging van je informatievoorziening, ofwel IT-security. In eerdere blogs -bijvoorbeeld die over ransomware– hebben we het al gehad over de vele mogelijke ingangen die er zijn om een IT-systeem binnen te komen. Software pakketten hebben ook ingangen en soms zijn die niet goed genoeg (meer) beveiligd. Dat betekent dat een hacker naar binnen kan komen en eventueel schade kan aanrichten op je systeem of wellicht privacy gevoelige data kan downloaden en misbruiken.

Wereldwijde lijst met bekende software lekken

Bij de bekende grote software bedrijven zit je toch wel goed? Je zou denken van wel, maar zo simpel is het niet. Het National Institute of Standards and Technology (Amerikaanse overheid) houdt een wereldwijde lijst bij met Common Vulnerabilities and Exposures (CVE’s). Deze lijst bevat momenteel ruim 242.000 (!) bekende software lekken. Meestal door de software producenten zelf aangemeld en voorzien van oplossing of work around.

Met name de grotere software producenten zoals bijvoorbeeld Microsoft, Oracle, SAP, Apple, Linux of WordPress hebben duizenden vermeldingen! Deze bedrijven zien de toegevoegde waarde van het melden van de lekken. Het helpt mensen bewust worden van de noodzaak om te upgraden of het doorvoeren van een tijdelijke oplossing. Je kunt je voorstellen dat wanneer blijkt dat bijvoorbeeld Microsoft weet van een lek en dit verzwijgt voor zijn klanten, dit slecht uitwerkt op het imago. Kleinere software fabrikanten zijn hier gemiddeld genomen minder actief mee bezig.

Is het erg als je software op die lijst staat?

Nou eigenlijk wel. Het punt is dat zodra een software lek op de CVE-lijst staat, niet alleen de betere cyber security software je helpt beveiligen, maar dat hackers ook proberen die gaten te benutten.

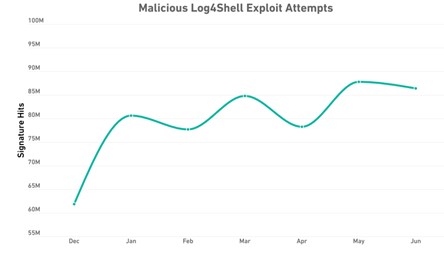

In de grafiek hieronder zie je hoeveel aanvallen er gedetecteerd zijn op een software lek in Log4j software.

Nu hoor ik je denken: “Die ken ik niet!”. Weet dan dat dit stukje software door bijna alle gangbare applicaties wordt gebruikt. Omdat het zo handig is. Kijk in de grafiek hoe hard de gedetecteerde aanvallen zijn gestegen na bekend worden van het lek in december 2021. Ongeveer 2,8 mln aanvallen per dag registreerde SonicWall bij haar klanten. Reden dus om te zorgen dat je IT-security software hebt die je hiertegen helpt beveiligen zolang je de update nog niet hebt doorgevoerd.

Bron: SonicWall

Hoe weet je of jouw software lekken vertoont?

Je kunt natuurlijk die CVE-lijst in de gaten houden. Kost alleen veel tijd. De betere cyber security oplossingen zijn echter gekoppeld aan deze lijst. En checken of de versies van jouw software vermeldingen hebben op de lijst. Zo ja, dan wordt er minimaal melding van gemaakt en vaak wordt verkeer dat gebruik maakt van het lek geblokkeerd.

Ook kun je het gebruik van die specifieke software (tijdelijk) blokkeren, totdat de gaten gedicht zijn.

Dat wordt natuurlijk ingewikkeld wanneer het software is die in de primaire processen gebruikt wordt. Die wil je niet zomaar stop zetten. Net als dat je niet wilt dat juist dáár de veiligheidsrisico’s zitten. Reden te meer dus om te zorgen en te weten dat het in orde is.

Wat kun je doen tegen software lekken?

Als jouw software lek blijkt te zijn is de maker ervan aan zet. Het is dus zaak dat je leverancier zich hiervan bewust is en er naar handelt. Los daarvan ben je echter wel afhankelijk van wat hij eraan doet om het lek te dichten en hoe snel.

Behalve wachten kun je de volgende punten sowieso doen om te zorgen dat je risico’s beperkt zijn:

- Zorg er altijd voor dat je up-to-date bent met de laatste versies van je software. Leveranciers lossen de lekken doorgaans snel op door nieuwe versies (upgrades) beschikbaar te stellen. Het is dus handig om de software die iedereen in je bedrijf gebruikt goed in kaart te hebben.

- Als er geen directe oplossing is in de vorm van een nieuwe versie, is het vaak op te lossen met een work around of een tooltje dat het lek tijdelijk kan dichten. Je IT-leverancier (zoals Vindicta) kan met jou kijken of de betreffende software los van het internet te gebruiken is.

- Risicoafweging. Wanneer blijkt dat je software (ernstige) lekken bevat en er is geen (tijdelijke) oplossing, dan maak je een inschatting van hoe het risico zich verhoudt tot het niet kunnen werken met de software (omvang risico/impact versus noodzaak om de software te gebruiken).

- Preventief gezien is het zeer verstandig om te werken met goede cyber security software die controleert op de aanwezigheid van software lekken aan de hand van de eerder genoemde CVE-lijst. SonicWall is een goed voorbeeld van goede cyber security software voor MKB bedrijven. Zij hebben de zogenaamde Capture client die expliciet zorgt voor het scannen van die CVE-lijst.

- En tenslotte kun je met enige regelmaat een bredere test laten uitvoeren door een externe partij om te zien of het lukt om ‘binnen’ te komen. Al dan niet via een bekend software lek. Dit gebeurt aan de hand van een zogenaamde penetratietest (ook wel pen-test genoemd).

Meer weten over software lekken?

Natuurlijk kunnen we er nog veel meer over vertellen. En we denken en kijken graag mee hoe je (beter) kunt voorkomen dat er bij jou schade optreedt als gevolg van software lekken.

Neem gerust contact met ons op of doe de gratis security scan als je nieuwsgierig bent naar hoe je IT-veiligheid geregeld is.